|

若阅读时看不太懂叙述序次发起先欣赏位于底部的头脑导图

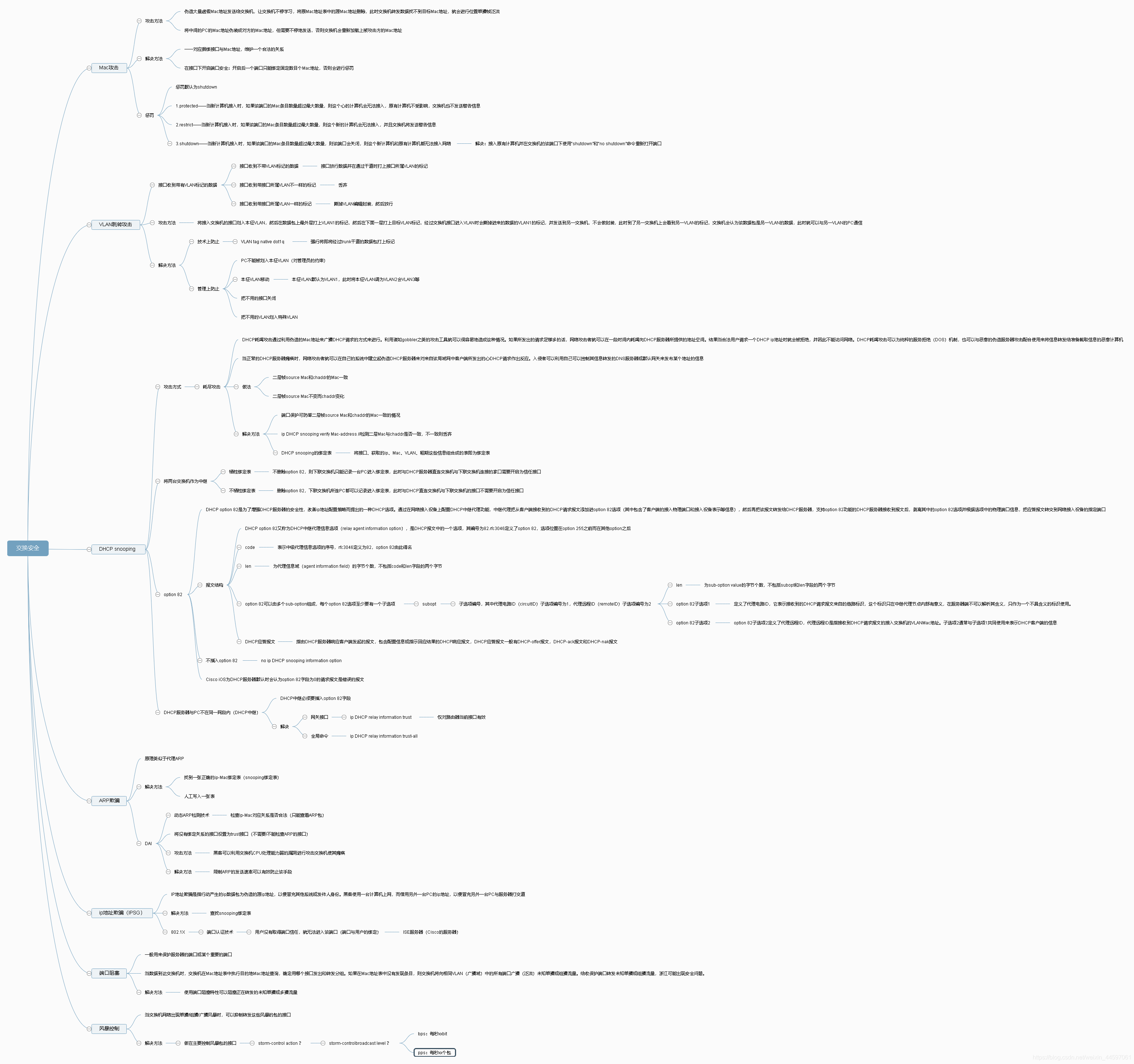

MAC攻击

伪造大量卖弄MAC所在发送给互换机,让互换机不绝学习,将原MAC所在表中的原MAC所在删除,此时互换机转发数据找不到目的MAC所在,此时会举行未知单播帧洪泛

将中央的PC的MAC伪装为对方的MAC所在,但必要不绝地发送,否则互换时机重新加载上被攻击方的MAC所在

管理方法:

逐一对应捆绑接口与MAC所在,维护一个正当的关系

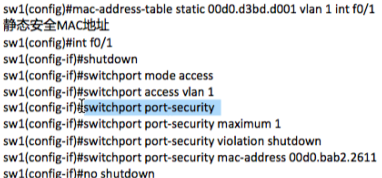

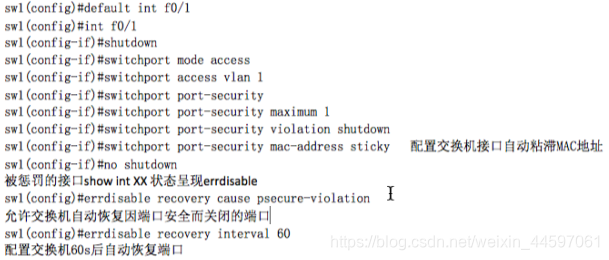

在接口下开启端口安全:开启后一个端口只能绑定固定命目个MAC所在,否则会举行处罚,处罚默认shutdown

处罚:

(1)protect——当心盘算机接入时,如果该端口的MAC条目数目高出最大数目,则这个新的盘算时机无法接入,原有盘算机不收影响,互换机也不发送告诫信息;

(2)Restrict——当新盘算机接入时,如果该端口的MAC条目高出最大数目,则这个新的盘算机无法接入,而且互换机将发送告诫信息

Shutdown——当新盘算机接入时,如果该端口的MAC条目数目高出最大数目,则该端口将会关闭,则这个新的盘算机和原有的盘算机都无法接入网络,这是必要接入原有的盘算机并在互换机的该端口下利用“shutdown”和“no shutdown”下令重新打开端口

Switchport protected 端口隔离:将本接口从本互换机中隔开,使本端口与其他端口通过二层协议无法通讯,只能与网关通讯(在公共场合的共用网络根本都要做)

VLAN隔离的本质是切割VLAN看表,将接口划入VLAN后该接口只能查本VLAN的接口看表,查不到其他接口的看表,此时本接口就被独立出来,无法与别的端口通讯

Docker技能:容器端口隔离技能 将PC某一端口与其他端口隔脱离,使该端口不能与别的段开口通讯

VLAN跳转攻击

协商成trunk加入天生树的构建

Switchport nonegotiate关闭DTP 关闭DTP后就不会举行回应,否则会被不绝协商,纵然是拒绝也会占用互换机大量的资源

VLAN1是本征VLAN,没有被标志的都会被划入VLAN1

接口收到带有VLAN标志的数据:

(1)接口收到不带VLAN标志的数据:接口放行数据并在过干道的时间打上接口所属VLAN的标志

(2)接口收到带接口所属VLAN不一样的标志:抛弃

(3)接口收到带接口所属VLAN一样的标志:撕掉VLAN标志封装,然后放行

将接入互换机的接口划入本征VLAN,然后在数据包上最外层打上VLAN1的标志,然后在下面一层打上目的VLAN的标志,颠末互换机接口进入VLAN时会撕掉进来的数据的VLAN1的标志,并发送到另一互换机,不做封装,此时到了另一互换机上会看到另一VLAN的标志,互换时机以为该数据包时另一VLAN的数据,此时就可以与另一VLAN的PC通讯

技能上防止:VLAN tag native dot1q 强行将即将颠末trunk干道的数据包上打上标志

管理上防止:

1.PC不能被划入本征VLAN(对管理员的束缚)

2.本征VLAN移动(本征VLAN默以为VLAN1,此时将本征VLAN调为VLAN2或VLAN3等)

3.把不消的接口关闭

4.把不消的接口划入特别VLAN

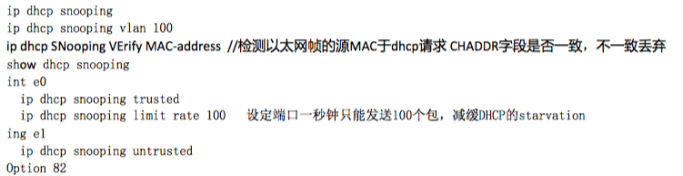

DHCP snooping

耗尽攻击

DHCP 耗竭的攻击通过利用伪造的 MAC 所在来广播 DHCP 哀求的方式来举行。利用诸如 gobbler 之类的攻击工具就可以很容易地造成这种环境。如果所发出的哀求充足多的话,网络攻击者就可以在一段时间内耗竭向 DHCP 服务器所提供的所在空间。效果当正当用户哀求一个 DHCP IP 所在的时间也会被拒绝,并因此而不能访问网络。DHCP 耗竭可以为纯粹的服务拒绝(DoS)机制,也可以与恶意的伪造服务器攻击共同利用来将信息转发给准备截取些信息的恶意盘算机。

当正常的 DHCP 服务器瘫痪时,网络攻击者就可以在自己的体系中创建起伪造 DHCP 服务器来对来自该局域网中客户所发出的新 DHCP 哀求作出反应。入侵者可以利用自己可以控制其信息转发的 DNS 服务器或默认网关来发布某个所在的信息。

1.二层帧source Mac和chaddr的Mac划一

端口掩护即可防御

2.二层帧source Mac稳固而chaddr厘革

Ip DHCP snooping verify Mac-address //检测二层Mac与chaddr是否划一,不划一则抛弃

DHCPsnooping的绑定表

接口 获取的ip Mac VLAN 租期,这些东西会在一张表中出现,这张表就是绑定表

把绑定表存储起来:ip DHCP snooping database flash :xx.txt

两台互换机作为中继

管理:

1.断送绑定表,不删除option 82,则下联互换机只能记录一条记录进入绑定表,此时与DHCP服务器直连互换机与下联互换机毗连的接口必要开启为信托接口

2.不断送绑定表,删除option 82,下联互换机所连PC都可以记录进入绑定表,此时与DHCP服务器直连互换机与下联互换机毗连的接口不必要开启为信托接口

Option 82

功能先容

DHCP option 82是为了加强DHCP服务器的安全性,改善IP所在设置战略而提出的一种DHCP选项。通过在网络接入装备上设置DHCP中继署理功能,中继署理把从客户端吸取到的DHCP哀求报文添加进option 82选项(此中包罗了客户端的接入物理端口和接入装备标识等信息),然后再把该报文转发给DHCP服务器,支持option 82功能的DHCP服务器吸取到报文后,根据预先设置战略和报文中option 82信息分配IP所在和别的设置信息给客户端,同时DHCP服务器也可以依据option 82中的信息辨认大概的DHCP攻击报文并作出防范。DHCP中继署理收到服务器应答报文后,剥离此中的option 82选项并根据选项中的物理端口信息,把应答报文转交到网络接入装备的指定端口

报文布局

DHCPoption82又称为DHCP中继署理信息选项(RelayAgentInformationOption),是DHCP报文中的一个选项,其编号为82。rfc3046界说了option82,选项位置在option255之前而在别的option之后。

Code:表现中继署理信息选项的序号,rfc3046界说为82,option82即由此得名。

Len:为署理信息域(AgentInformationField)的字节个数,不包罗Code和Len字段的两个字节。

Option82可以由多个sub-option构成,每个option82选项至少要有一个子选项.

SubOpt:为子选项编号,此中署理电路ID(即CircuitID)子选项编号为1,署理远程ID(即RemoteID)子选项编号为2

Len:为Sub-optionValue的字节个数,不包罗SubOpt和Len字段的两个字节。

option82子选项1:option82子选项1界说了署理电路ID(即CircuitID),它表现吸取到的DHCP哀求报文来自的链路标识,这个标识只在中继署理节点内部故意义,在服务器端不可以分析其寄义,只作为一个不具寄义的标识利用。在本文实现中署理电路ID默认是指吸取到DHCP哀求报文的接入互换机Vlan名加接入二层端口名称,如Vlan2+Ethernet0/0/10,也可以由用户指定自己的署理电路ID。通常子选项1与子选项2要共同利用来标识DHCP客户端的信息。

option82子选项2:option82子选项2界说了署理远程ID(即RemoteID),署理远程ID是指吸取到DHCP哀求报文的接入互换机的vlanMAC所在。子选项2通常与子选项1共同利用来标识DHCP客户端的信息。

DHCP哀求报文:指由DHCP客户端发起的报文,渴望DHCP服务器相应后分配IP所在和别的设置信息。DHCP哀求报文一样寻常有四种,分别为DHCP_DISCOVER报文、DHCP_REQUEST报文、DHCP_RELEASE报文和DHCP_INFORM报文。中继署理只针对DHCP哀求报文添加option82选项并转发给服务器。本文实现的DHCP中继对这四种哀求报文都添加option82选项。

DHCP应答报文:指由DHCP服务器相应客户端发起的哀求报文,包罗设置信息或指示回应效果的DHCP相应报文,DHCP应答报文一样寻常有DHCP_OFFER报文,DHCP_ACK报文和DHCP_NAK报文

No ip DHCP snooping information option 不插入option82

Cisco iOS为DHCP服务器默认时会以为option 82字段为0的DHCP哀求报文为错误的

DHCP与PC不在同一网段内(DHCP中继)

DHCP中继必须要插入option 82字段

管理

网关接口:ip DHCP relay information trust 仅对路由器当前接口有效

全局下令:ip DHCP relay information trust-all

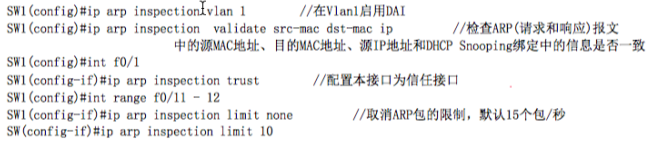

ARP诱骗

管理:

1.找到一张精确的ip-Mac绑定表(snooping绑定表)

2.人工写入一张表

DAI:动态ARP检测技能 查抄ip-Mac对应关系是否正当(只能查察ARP包)

将没有绑定关系的接口设置为trust接口(不必要/不能查抄ARP的接口)

限速:黑客可以利用互换机CPU处理惩罚本事弱的毛病举行攻击互换机使其瘫痪,限定ARP发送速率可以有效防止该本事

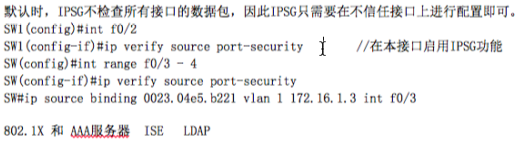

Ip所在诱骗(IPSG)

IP所在诱骗是指办法产生的IP数据包为伪造的源IP所在,以便假冒其他体系或发件人的因素。这是一种黑客的攻击情势,黑客利用一台盘算机上网,而借用别的一台呆板的IP所在,从而假冒别的一台呆板与服务器打交道。

管理

查找snooping绑定表

802.1X:端口认证技能 用户没有取得端口信托,就无法进入该端口(端口与用户的绑定) ISE服务器(Cisco的服务器)

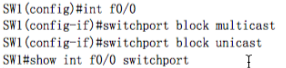

端口壅闭(一样寻常用来掩护服务器的端口或某个紧张的端口)

当数据到达互换机是,互换机在Mac所在表中实行目的地Mac所在查询,确定用哪个端口发出和转发分组。如果再Mac所在表中没有发现条目,则互换机将向类似VLAN(广播域)中全部端口广播(泛洪)未知单播或组播流量。给受掩护端口转发未知单播或组播流量,这将大概出现安全标题。利用端口壅闭特性可以壅闭正在转发的未知单播或多播流量

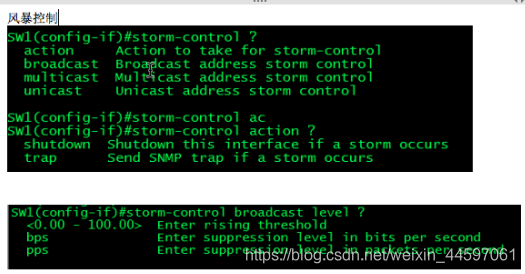

风暴控制 //当互换网络出现单播/组播/广播风暴时,可以克制转发这些风暴的包的接口

重要控制风暴包的接口

Bps :每秒xxbit

Pps:每秒xx个包

! |